Добрый день, есть Windows Server 2019 у которого с периодом в 15 минут происходит событие Аудит отказа с кодом 4625 в журнале безопасности

Периодичность 09:50, 10:05, 10:20, 10:35 и т.д.

IpPort разный в каждом событии 52320, 52342, 52292, 52283 и т.д.

Сервер на виртуалке (esxi) софта установлено по рабочему минимуму 1С, word, excel, winrar, acrobat reader dc, никаких кряков и репаков

В свойствах стеевой карты отключен протокол IPv6

Какая-то локальная служба или программа долбится каждые 15 минут в авторизацию?

Полный отчет с XML данными

Код:

Имя журнала: Security

Источник: Microsoft-Windows-Security-Auditing

Дата: 22.11.2024 20:05:27

Код события: 4625

Категория задачи:Logon

Уровень: Сведения

Ключевые слова:Аудит отказа

Пользователь: Н/Д

Компьютер: ИмяСервера.домен.ком

Описание:

Учетной записи не удалось выполнить вход в систему.

Субъект:

ИД безопасности: NULL SID

Имя учетной записи: -

Домен учетной записи: -

Код входа: 0x0

Тип входа: 3

Учетная запись, которой не удалось выполнить вход:

ИД безопасности: NULL SID

Имя учетной записи: ИмяСервера$

Домен учетной записи: ДОМЕН

Сведения об ошибке:

Причина ошибки: Ошибка при входе.

Состояние: 0x80090302

Подсостояние: 0xC0000418

Сведения о процессе:

Идентификатор процесса вызывающей стороны: 0x0

Имя процесса вызывающей стороны: -

Сведения о сети:

Имя рабочей станции: ИмяСервера

Сетевой адрес источника: ::1

Порт источника: 52876

Сведения о проверке подлинности:

Процесс входа: NtLmSsp

Пакет проверки подлинности: NTLM

Промежуточные службы: -

Имя пакета (только NTLM): -

Длина ключа: 0

Данное событие возникает при неудачной попытке входа. Оно регистрируется на компьютере, попытка доступа к которому была выполнена.

Поля "Субъект" указывают на учетную запись локальной системы, запросившую вход. Обычно это служба, например, служба "Сервер", или локальный процесс, такой как Winlogon.exe или Services.exe.

В поле "Тип входа" указан тип выполненного входа. Наиболее распространенными являются типы 2 (интерактивный) и 3 (сетевой).

В полях "Сведения о процессе" указано, какая учетная запись и процесс в системе выполнили запрос на вход.

Поля "Сведения о сети" указывают на источник запроса на удаленный вход. Имя рабочей станции доступно не всегда, и в некоторых случаях это поле может оставаться незаполненным.

Поля сведений о проверке подлинности содержат подробные данные о конкретном запросе на вход.

- В поле "Промежуточные службы" указано, какие промежуточные службы участвовали в данном запросе на вход.

- Поле "Имя пакета" указывает на подпротокол, использованный с протоколами NTLM.

- Поле "Длина ключа" содержит длину созданного сеансового ключа. Это поле может иметь значение "0", если сеансовый ключ не запрашивался.

Xml события:

<Event xmlns="http://schemas.microsoft.com/win/2004/08/events/event">

<System>

<Provider Name="Microsoft-Windows-Security-Auditing" Guid="{54849625-5478-4994-a5ba-3e3b0328c30d}" />

<EventID>4625</EventID>

<Version>0</Version>

<Level>0</Level>

<Task>12544</Task>

<Opcode>0</Opcode>

<Keywords>0x8010000000000000</Keywords>

<TimeCreated SystemTime="2024-11-22T18:05:27.227143500Z" />

<EventRecordID>326802</EventRecordID>

<Correlation ActivityID="{5db3e664-3b67-0001-32e7-b35d673bdb01}" />

<Execution ProcessID="660" ThreadID="716" />

<Channel>Security</Channel>

<Computer>ИмяСервера.домен.ком</Computer>

<Security />

</System>

<EventData>

<Data Name="SubjectUserSid">S-1-0-0</Data>

<Data Name="SubjectUserName">-</Data>

<Data Name="SubjectDomainName">-</Data>

<Data Name="SubjectLogonId">0x0</Data>

<Data Name="TargetUserSid">S-1-0-0</Data>

<Data Name="TargetUserName">ИмяСервера$</Data>

<Data Name="TargetDomainName">ДОМЕН</Data>

<Data Name="Status">0x80090302</Data>

<Data Name="FailureReason">%%2304</Data>

<Data Name="SubStatus">0xc0000418</Data>

<Data Name="LogonType">3</Data>

<Data Name="LogonProcessName">NtLmSsp </Data>

<Data Name="AuthenticationPackageName">NTLM</Data>

<Data Name="WorkstationName">ИмяСервера$ </Data>

<Data Name="TransmittedServices">-</Data>

<Data Name="LmPackageName">-</Data>

<Data Name="KeyLength">0</Data>

<Data Name="ProcessId">0x0</Data>

<Data Name="ProcessName">-</Data>

<Data Name="IpAddress">::1</Data>

<Data Name="IpPort">52876</Data>

</EventData>

</Event>

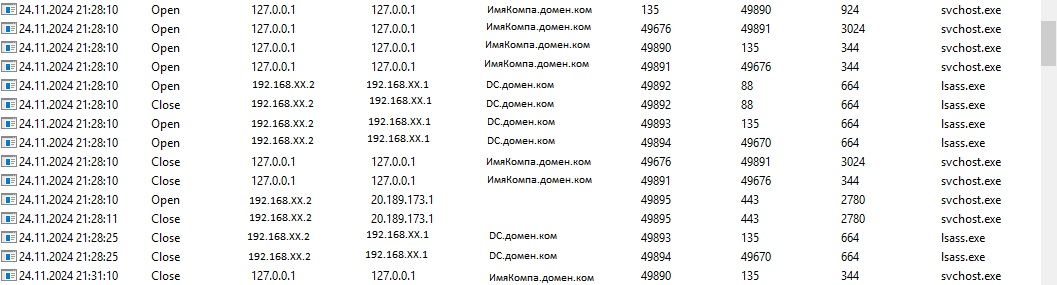

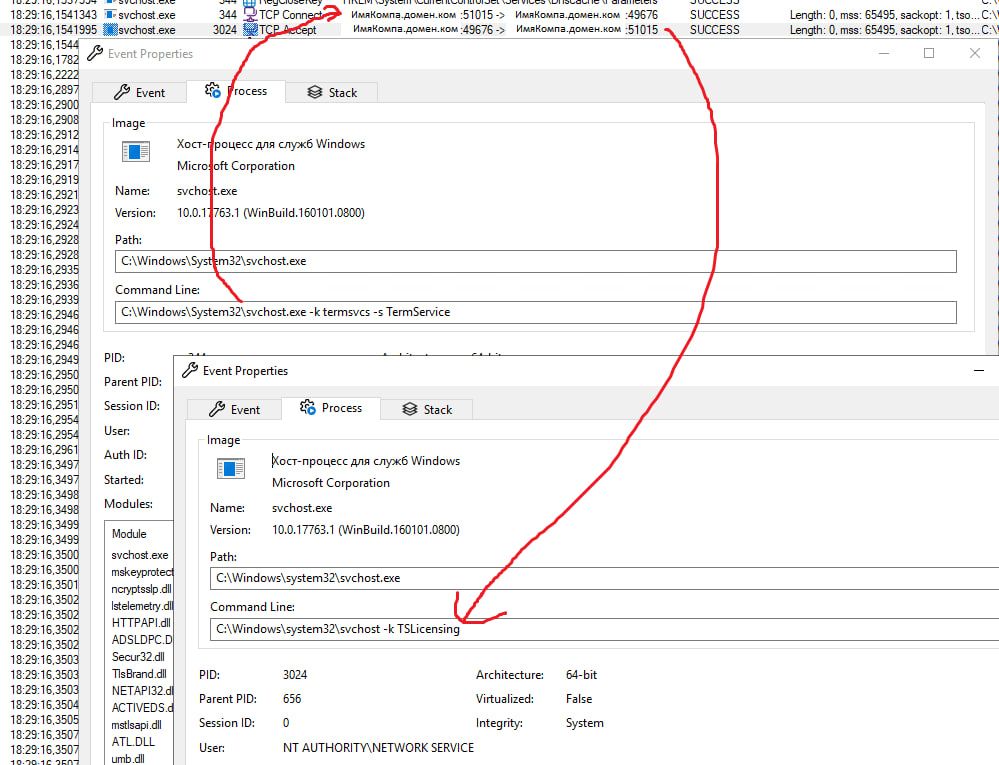

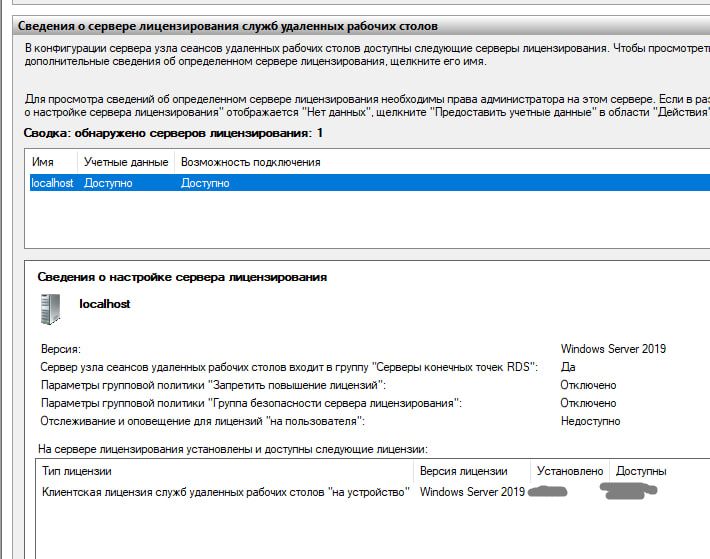

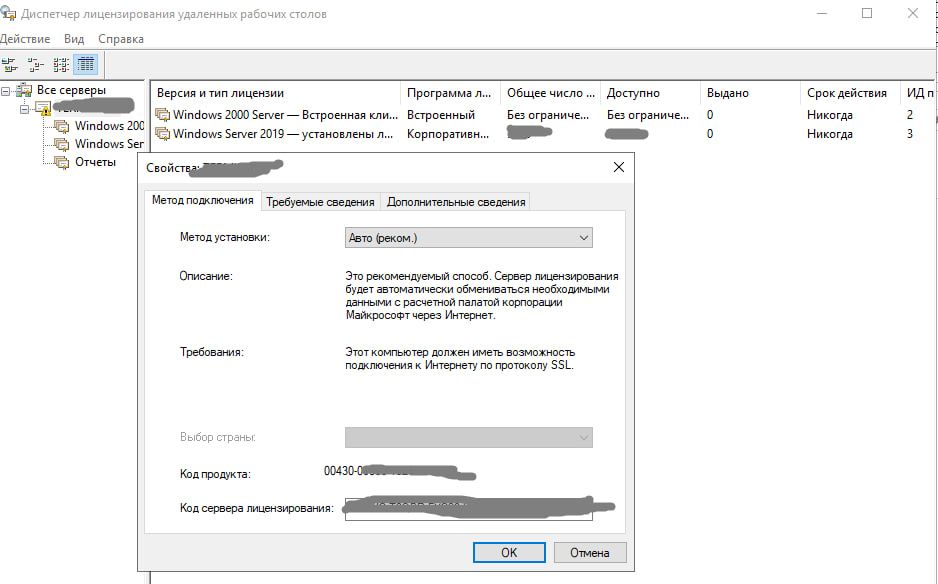

Как можно найти виновника событий?

Execution ProcessID="660" это процесс lsas.exe

В политиках компьютера

Сетевая безопасность: уровень проверки подлинности LAN Manager - Send NTLMv2 response only. Refuse LM& NTLM.