|

Administrator has blocked you from running this app

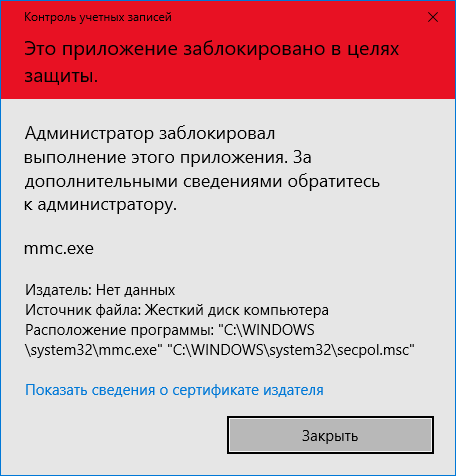

Внезапно UAC заблочил мне все консоли. И mms, и gpedit.msc, и dsa.msc, и secpol.msc, и ..

Сообщение то же самое - Administrator has blocked you from running this app c указанием пути к mmc и к интересующей (если это не mmc сама)  только на англ. Причем, поднятие себе прав до админа - ничего не меняет. Впечатление, что моей учетке персонально забито. Встроенный админ не имеет ограничений, но из-под него нельзя делать много чего (корпоративно так сделано) гугл мучал, всевозможные Ошибка «Администратор заблокировал выполнение этого приложения» в Windows 10 mmc.exe Администратор заблокировал выполнение этого приложения — как исправить и на русском и на англ читал. Отключать полностью UAC и не хочу и нельзя (директивно нельзя), политики из упомянутых не установлены (нет там запретов, проверил). В реестре в HKEY_CURRENT_USER\SOFTWARE\Policies\Microsoft mmc нету, в меню "windows security" (безопасность виндоуз) зайти не дает: This app can't open A problem with windows is preventing defender security center from opening. Refreshing your PC might help fix it но полностью переинсталливать не хочу. Куда еще ловить? sfc и dism тыкал - но логи перезаписались, опять надо ловить... |

- свой профиль пересоздал - ничего не изменилось.

в CBS логе - многократные (несколько сотен из примерно 30 тысяч строк лога) ошибки на "duplicate ownership" на отдельные файлы, но вроде как sfc это исправляет после пересоздания начало требовать доступ для какого-то компонента c6b167ea-db3e-4659-badc-d1ccc00efe9c поиск ничего внятного не дал по исправлению, советы микрософта - только опять ткнуться к sfc dism - no component store corruption detected что по checkhealth, что по scanhealth restorehealth - что-то "успешно восстанавливает", но ничего не меняется. |

- отключение дефендера согласно рецепту не актуально, поскольку сторонний антивирь есть, соответственно, и в любые настройки центра безопасности не зайти.. Или наоборот надо врубить и что-то там настроить с последующим вырубанием назад, чтоб антивири не дрались?

вариант из https://woshub.com/this-app-has-been...on-windows-10/ Цитата:

Удаление цифроподписи, как предлагается для сторонних, для системных нельзя применять.. каких-то логов UAC не ведет в принципе, если верить этому сам event viewer точно так же не запускается, потому как тоже консоль, ту же злобную картинку показывает. сама консоль mmc в настройках безопасности (под встроенным админом, конечно. Под любым другим - та же табличка запрета) дает read & execute всем юзерам и админам одинаково.. да и gpedit, dsa, ... обновление корневых сертификатов согласно https://woshub.com/updating-trusted-...in-windows-10/ (по идее, что мол у оси устарели некие корневые сертификаты, и мол именно потому она себе консоли блочит) Код:

To generate an SST file on a computer running Windows 10 or 11 and having direct access to the Internet, open the elevated command prompt and run the command:Код:

You can use PowerShell script to install all certificates from the SST file and add them to the list of trusted root certificates on a computer:ps, и ресет служб винапдейта со всеми крипто и битсами (одним скриптом) - тож ничего не меняет.. |

Цитата:

P.S. SmartScreen можно через реестр отключить. |

Цитата:

Цитата:

и всё-же хотелось бы найти метод без полного отключения защит, найти только, где блочатся именно встроенные консоли, и убрать их блок. |

|

Код:

Решение заключается в пересоздании системной базы данных каталогов. В PowerShell от имени администратора:Есть catroot, и даже catroot.old, обе возрастом в лет 5-6, а catroot2 нету. А так, пересоздание этого каталога у меня в скрипте рестарта служб винапдейта давно имеется.. зы, ради прикола запустил поиск по этому имени в папке выни - нету. Есть только цифробуквенные cdf-ms файлы в папке pending_renames, но и чего-то похожего на куски их названий среди папок нету. |

Цитата:

|

да

а разве можно сделать имя невидимым для 32-битных приложений? |

bredych, ну 32-битные приложения (в 64-битной системе) вместо System32 видят содержимое SysWOW64 (а там нет catroot2).

|

а консоль от повышенных привилегий?

у меня ж там в скрипте есть строки этой подмены каталога после стопа служб апдейта, битс, крипто и т.д, а я его пропускал раза 3 уже... |

bredych, смотря как вы запускали консоль и скрипт: если из того же Total Commander, то и консоль была 32-битная.

А так, читайте статью, проверьте службу криптографии, журналы событий, ошибки от источников CAPI2 и ESENT, там же рабочий скрипт и т. д. Кстати, покажите раздел HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\CryptSvc |

Цитата:

Запустил консоль напрямую , ввел путь, прогнал. Ничего не изменилось, и после ребута тоже. В проводнике открыл сис32 - да, есть переименованный каталог где-то получасовой давности, и новосозданный тоже. То есть, вполне эта фича отрабатывается. Но консоли всё так же заблочены. Цитата:

вроде ничего криминального не вижу служба крипто запущена, но всё так и должно быть, скрипт перезапускает. Цитата:

В разделе system есть ошибки от group policy - при стартапе.. от service control manager - за автоскачку обнов эджа. В разделе application - от ESENt только информационные, не преды, не ошибки.. зы, а, вспомнил, так запреты от UAC и не должны же отображаться в событиях.. по линкам выше где-то было указано |

bredych, можете сделать лог Process Monitor следующим образом:

|

| Время: 08:25. |

Время: 08:25.

© OSzone.net 2001-