|

Anti-WINLOCK - зашита от sms вымогателей

Вложений: 1

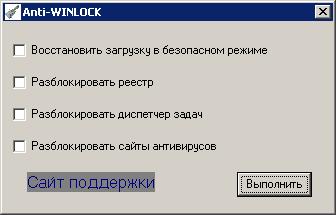

Anti-WINLOCK  Anti-WINLOCK for WinXP - основное назначение программы - это защита компьютера от заражения так называемыми троянскими программами (вирусами) Winlock. Особенности программы - защита от trojan.winlock, защита режима безопасной загрузки (автоматическое восстановление режима безопасной загрузки ), разблокировка реестра, антивирусных сайтов и диспетчера задач Сайт поддержки Текущая версия программы: * 1.0.3.7 Системные требования: * Windows XP *Особая благодарность Drongo за помощь :) Загрузка: с офсайта Anti-WINLOCK-XP.rar с сайта oszone.net Как работать с утилитой 1. на чистом компе установлена эта утилита 2. появилось окно вируса 3 Нажимаем кнопку "повер" на системнике ... компьютер выключиться 4. включаем компьютер в нормальном режиме 4.1 окно исчезло - все хорошо... обновляем свой антивирь и т.д. ... 4.2 окно не исчезло - нажимаем опять "повер" - и грузимся в безопаснике - далее стандартные действия по чистке автозагрузки в реестре - только если он заблокирован нужно будет запустить графическую оболочку утилиты для разблокировки т/о участия пользователя требуется только в 2-х случаях - для 4.2 и удаления последствий 4.1 Использование графической оболочки (окна) нужно только при устранении блокировки реестра, сайтов антивирусов, диспетчера задач в остальных случаях ни чего запускать не нужно |

sexi_65, Если сможете обязательно добавьте два пункта:

1. Восстановить значение ключа Userinit 2. Восстановить значение ключа Shell Винлокеры любят туда прописываться. |

эти ключи автоматически восстанавливаются, как в принципе и режим безопасной загрузки (добавил на всякий случай)

разблокировку реестра и диспетчера задач - на автомат не ставил - на случай блокировки реальным администратором (а то думаю он спасибо не скажет) |

sexi_65,

дело то наверно хорошее, возникает один вопрос и его зададут многие... локеры 1-загораживают весь рабочий стол 2-не на всём столе, но не дают вывести другое приложение на передний план 3-локеры изначально блокируют безопасник чем поможет ваша утиль в этом случае? как её запускать то? (нажать кнопку "выполнить") |

ispolin, согласен, логичный вопрос.

Тут, ИМХО, потребуется ставить своему окну атрибут AlwaysOnTop, автоматически снимая его с любых окон в системе и не позволяя им снова его на себя поставить. Опять же, для вредителей, закрывающих другие окна, нужен режим а-ля мониторинг в AVZ, при котором окно программы можно закрыть только встроенной функцией. Где-то так. |

ShaddyR,

я не слишком силён в програмировании, но у локеров стоит видимо стоит атрибут "поверх всех", для данной утили нужен атрибут "совсем поверх всех" :) и далее, что толку разблокировать реестр, д. задач, безопасник.... тельце то гадёныша сидит и управляет\просматривает нужными параметрами в реестре есть у меня колекция прошлых локеров, могу дать автору тузлы для проверки работоспособности своей программы |

ispolin,

после перезагрузки 2 пути а) если окно с вирусом не появилось - утилита сработала б) окно появилось с вирусом не появилось - соответственно вирь прописан в автозагрузки и что бы защитить себя он блокирует безопасник - утилита разблокирует его ... без вмешательства пользователя таким образом в реале это выглядит так: 1. на чистом компе установлена эта утилита 2. появилось окно вируса 3 Нажимаем кнопку "повер" на системнике ... 4. включаем компьютер в норальном режиме 4.1 окно исчезло - все хорошо... обновляем свой антивирь и т.д. 4.2 окно не исчезло - нажимаем опять "повер" - и грузимся в безопаснике - далее стандартные действия по чистке автозагрузки в реестре - только если он заблокирован нужно будет запустить графическую оболочку утилиты для разблокировки т/о участия пользователя требуется только в 2-х случаях - для 4.2 и удаления последствий 4.1 отвечу на ваши пункты 1. если вирь не загрузился - кто будет загораживать 2. аналогично 3. утилита сама восстанавливает (её не нужно запускать) чем поможет ваша утиль в этом случае? как её запускать то? (нажать кнопку "выполнить") - ответил выше - по факту - просто установить ... далее участие пользователя нужно в пунктах 4.1 и 4.2 ShaddyR, AlwaysOnTop - стоит ... правда смысла в ней особого нет ... так как ... пользователь запустит графический интерфейс уже когда вирус не активен - только для устранения последствий ispolin, 1. поверх всех - ответ тот же что и для ShaddyR 2. отправь плиз в личку локеры (в запароленном архиве) |

sexi_65, ага. То бишь программа постоянно запущена? Еще один монитор активности? Сие не есть гуд, я думал о варианте а-ля CureIt от Dr.WEB - запустил и изгнал.

Или я где чего проглядел? Каким образом программа восстанавливает список автозагрузки? Запоминается при нормальном шатдауне и восстанавливается при старте? Можно приоткрыть завесу тайны над алгоритмом спасения от зловредов? |

ShaddyR,

это не монитор ... и не аналог CureIt'a ... только маленькая часть запущена... активных действий нет до определенных условий это программа восстанавливает записи винлогена и безопасник (на случай если вирь прописан в автозагрузке, а не винлогоне) т/о образом она помогает загрузиться в ОС ... а там дело техники ... если вирь был прописан винлогене то он полностью не активен... если в автозагрузке то придется ручками удалить запись или восстановление системы использовать... Цитата:

- не понял вопроса - если про те которые у вас - то ничего ... ибо смысла нет так делать ... если прописан там зверь то она и его бы восстанавливала ... - в принципе уже и открыл |

sexi_65,

материал в пм присоединяюсь к Цитата:

если я сам после установки вашей тузлы что то добавил в автозагрузку..похерит? или каким то неведомым способом поймёт что это НЕ вирус... хатим подробностей :tongue: пока писал вы уже ответили, но главное, даже при условии автоправки винлогон и шела тело то осталось и кто поручиться, что он в очередной раз после перезагрузки не стартанёт? и при условии, что локер свежий и АВ его ещё незнает как искать то? может сделать что то типа лога, утиль восстановила реестр и записала в логе что было и где поправлено таким образом, мы хоть тельце можем отправить вендорам для исследования |

sexi_65, а если инициализация идет посредством библиотек? И как к подобной деятельности программы отнесется собсно антивирус? Чай, эт мы знаем, что программа полезная, а действия - весьма подозрительные)

|

Цитата:

с логом тоже думал (только типа отката на случай заражения ... но в реализации довольно трудоемко) в принципе можно... есть некоторые аспекты, продумать нужно ... сейчас особо времени нет ... ShaddyR, нормально должен отнестись ... если каким-то чудом сигнатуры совпадут тогда и думать буду что делать... Drongo, спасибо за поддержку в следующих предположительно будет (зависит от времени): - как предложил ispolin, логирование - в оболочку добавить возможность просмотра/редактирования основных ключей загрузки - отключение всех процессов кроме основных |

Цитата:

|

ShaddyR, знаю ... нод и реагировал ... пришлось обойти... при возникновении конфликтов с другими буду как-нибудь выходить из ситуации

|

Winlock и автозагрузка

Здравствуйте, уважаемые коллеги.

Прошу прощения, если вопрос, который мне хотелось бы поднять, уже где-то обсуждался - мне это обнаружить не удалось. Если это было - прошу закрыть или стереть эту тему. Так вот. Сейчас есть очень много всякой заразы, прописывающейся в автозапуск в самых разных участках реестра. Мне неоднократно приходилось попадать в ситуации, когда я, имея под рукой только BartPE с удалённым редактором реестра, вручную выискивал и правил ветки реестра заражённого компа. Этих мест в реестре предостаточно. Одно из мест в реестре описано в прикреплённой теме. http://forum.oszone.net/thread-148188.html Сегодня благодаря сообщению в этой теме мне довелось отыскать новый винлок, не распознанный каспером и DrWeb. Я процитирую кусок этого сообщения. Цитата:

Так вот. Моё предложение - если это возможно технически, собрать в одном сообщении если не все, то хотя бы почти все возможные места прописывания троянцев в реестре с указанием нормальных значений изменённых параметров. Это может очень помочь многим коллегам, занимающимся лечением компов. С уважением, Сергей Любезный |

Любезный, Автозагрузка в Windows 7 и Autoruns скачайте.

|

Цитата:

Сколько раз говоришь не работайте под Админом, так все равно не слушают, а в результате еще и денег умудрились отправить. |

Ещё можно обнаружить WinLock в параметре AppInit_Dlls, который находится в ветке

Код:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Windows |

Цитата:

|

Коллеги, спасибо за участие.

Итак, на текущий момент наш список мест поиска заразы выглядит так. 1. Каталоги автозагрузки - общие и пользовательские. Особенно тщательно следует проверять ярлыки автозапуска, чтобы убедиться - они открывают нужную программу. 2. Реестр: Локальная автозагрузка: HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run Пользовательская автозагрузка (в ней бывает относительно редко): HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Run В них смотрим содержимое на предмет подозрительных файлов. Раздел инициализации и входа в систему: HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon Вот основные места в этом разделе: 1. Параметр: Shell В норме: Explorer.exe 2. Параметр: Userinit В норме: {Windir}\System32\userinit.exe, 3. Параметр: AppInit_Dlls В норме такой параметр отсутствует. Раздел работы с exe-файлами: HKEY_CLASSES_ROOT\exefile\shell Его подразделы open\command и runas\command в норме имеют значения: "%1" %* (между закрывающей кавычкой и % - пробел) Статью про автозапуск пока прочёл не до конца, потому список буду дополнять. Коллеги, прошу вас тоже дополнять. Цитата:

|

Уважаемый, все ключи реестра куда могут прописаться зловреды можно посмотреть в KIS 2011 ,настройка-> контроль программ -> операционная система, а так же список есть в Comodo Firewall , Outpost Firewall,и т.д.

|

Ну киску я уже потёр за ненадобностью. Пути могут появляться со временем и новые, а лечением винлоков занимаются не только те, кто пользуется указанными продуктами. Поэтому пусть лучше такой список будет на форуме.

|

Самые распространенные каталоги, куда копируется троян, это:

в Windows XP C:\Documents and Settings\ИМЯ_ВАШЕЙ_УЧЕТНОЙ_ЗАПИСИ\Local Settings\Application Data C:\Documents and Settings\ИМЯ_ВАШЕЙ_УЧЕТНОЙ_ЗАПИСИ\Local Settings\Temp C:\Documents and Settings\ИМЯ_ВАШЕЙ_УЧЕТНОЙ_ЗАПИСИ\Local Settings\Temporary Internet Files в Windows Vista/Windows 7 C:\Users\ИМЯ_ВАШЕЙ_УЧЕТНОЙ_ЗАПИСИ\AppData\Roaming C:\Users\ИМЯ_ВАШЕЙ_УЧЕТНОЙ_ЗАПИСИ\AppData\Local\Temp C:\Users\ИМЯ_ВАШЕЙ_УЧЕТНОЙ_ЗАПИСИ\AppData\Local\Microsoft\Windows\Temporary Internet Files HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnce HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnceEx HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunServices HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon. Здесь есть несколько значений, куда троян может прописаться: Userinit, UIHost и Shell. |

Насчёт RunOnce и RunOnceEx - Вы точно сами видели?

|

В первую очередь надо попробовать ресурсы DrWeb'а и Касперского, разумеется на другом компе, в режиме онлайн-консультации. Но надежды мало. Современные локеры не только могут не присутствовать в базах данных, но ещё и тупо могут не иметь кода разблокировки.

Можно попытаться зайти в панель управления следующим образом: Сочетание клавиш "Win" + "U" должно запустить Центр специальных возможностей, откуда мы можем перейти в "Панель управления", если это не запрещено вирусом, и попытаться запустить восстановление системы. |

|

f8 при загрузке - запуск средства восстановления/исправление неполадок.входим в командную строку-вызываем реестр -меняем значения.

и.т.д если подмена userinit.exe то надо файлик откуда нибудь выдрать. командная строка в руках.все что угодно можно сделать.сам локер вернее всего сидит в appdata |

Цитата:

Как вариант, можно загрузить компьютер с DrWeb LiveCD. Правда, поскольку этот антивирь реестр не восстанавливает, потом нужно будет скопировать оригинальный userinit.exe на место обнаруженного вируса, чтобы загрузить Windows. После загрузки нужно будет исправить путь в реестре. |

Цитата:

плюс подменяет taskmgr. именно заменяет а не меняет пути в реестре.(путь к файлу тот же.изменения в реестре ни к чему, а вот подпись микрософтовская у файла уже отсутствует :) ) из за этого на флэшке "таскаю" файлы со здоровой системы.(в принципе можно извлечь и с дистрибутива , использовать sfc /scannow) но с флэшки проще и быстрее. а так как у ТС нет никаких дисков с собой то единственный вариант описанный мной(благо 7-ка имеет такую доп функцию в отличии от хр) |

Пришло время немного дополнить тему. Сейчас появились винлоки, которые подменяют файл userinit.exe, поэтому сейчас полезно носить с собой флэшку с копиями этого файла под разные версии винды.

|

Итак спасибо всем откликнувшимся. Решить проблему удалось с помощью Antiwinlocker LiveCD и UltraIso. На другом ноутбуке из соседней палаты с помощью этого набора была создана загрузочная флешка и нетбук был разлочен в автоматическом режиме :) Вечером вчера уже общался с племяшкой, она молодец, умеет четко выполнять инструкции и пользоваться гуглем!!!!!!!!!!!!!!

|

Ment69, дык всё таки у вас появилась возможность доп программного обеспечения.

appdata то очистили от типа 22CC6C32.exe.?(Antiwinlocker LiveCD каталог appdata не обрабатывает(насколько помню)) думаю да.иначе все может вернуться на круги своя. (ньюансов много. тот же кэш браузера.плагин и.т.д) когда появится возможность проведите детальный осмотр системы. |

Скрипт для удаления Winlock-вирусов

Для автоматизации действий по удалению троянов-вымогателей написал небольшой скрипт.

Внимание! Скрипт работает только для XP! (В дальнейшем, возможно, сделаю аналогичный для семерки) Общее описание работы 1. Распаковываем архив и копируем папку vircleaner на флэшку. 2. Загружаемся с внешнего носителя (например, с LiveCD). 3. Копируем папку vircleaner с флэшки в корень диска C: 4. Запускаем C:\vircleaner\vircleaner.cmd 5. Перезагружаемся и пробуем запустить систему в обычном режиме. Скрипт восстанавливает системные файлы winlogon.exe, userinit.exe, taskmgr.exe, explorer.exe и правит ветку реестра Winlogon зараженной системы (как правило, именно в эти места вирусы вносят изменения, блокирующие работу системы). Также чистятся временные папки. Описание действий также есть в комментариях самого скрипта. Примечания 1. В скрипте путь к системному диску прописан как C:, путь к профилям - C:\Documents and Settings\. Если у вас системный диск при загрузке с LiveCD получит другую букву, надо соответствующим образом подправить файл vircleaner.cmd 2. Это первая версия скрипта, поэтому работоспособность системы может быть не восстановлена или восстановлена не полностью. Например, вручную придется разблокировать редактор реестра и восстановление системы и править измененные вирусом локальные политики. В дальнейшем постараюсь сделать скрипт более "интеллектуальным". 3. Даже если после применения скрипта проблема устранена, ОБЯЗАТЕЛЬНО сделайте полную проверку всех дисков бесплатными утилитами от Касперского ил DrWeb 4. Скрипт не будет работать, если на внешнем загрузочном носителе используется NIX-система (например, LiveCD от DrWeb). Буду рад замечаниям и предложениям по улучшению. |

Насколько понимаю ключевот отличие от WindowsUnlocker это замена системных файлов. Проверка на наличие изменений перед запуском скрипта планируется?

|

К сожалению, WindowsUnlocker еще не пользовался и услышал про нее только от Вас (иначе, наверно, не стал бы писать этот скрипт :).

Судя по описанию с сайта, Касперский более глобально фиксит реестр, у меня же правится только ветка Winlogon. И, как правильно замечено, заменяются системные файлы (пока их только 4). Цитата:

|

Цитата:

|

Грузился с Life-CD, заместа TasManagera стандартного ставил PorcesAntiXaker -заменял в систем32\*.exe,перезагружаешь винду в обычном режиме,вызываешь диспетчер задачь, он выходит по верх Winlock и смотришь что запускается и удаляй

Через прогрумму АнтиАуторан смотришь откуда грузиться Lock файл,удаешь,правишь ветки |

Делай Бэкап чистого реестра на новой винде и ложи в сторонку ,вдруг пригодяться какие либо данные правильные,зная в какой ветке через поиск и блокнот можеш в своем бякапе найти эти данные

Любезный, можно скрипт написать с помощью subinacl.exe который нам даст на время работе нете,защиту!!! а какую то есть даст доступ только на чтение из этих веток,если надо установить программу с помощью скрапта можео реализовать стандартные настройки на данные ветки.Что даст нам защиту под NTFS,опять же если вирус не умеет менять безопасность в реестре! а таких мало на данный момент знач прокатит!))) HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnce HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnceEx HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunServices HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon. Здесь есть несколько значений, куда троян может прописаться: Userinit, UIHost и Shell. |

На раздел HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon можно ограничить полный доступ для Администраторов на запись, удаление значений (оставить только разрешение на чтение значений) для Windows XP или на запись, удаление и смену владельца для Windows 7. Но, как было сказано выше, частенько винлокеры пишутся и в HKCU и в другие разделы HKLM (в Run).

|

O L E G, такой подход не всегда срабатывает. Некоторые вирусы подменяют путь к диспетчеру задач в реестре (параметр Taskman в ветке HKEY_LOCAL_MACHINE\Software\Microsoft\Windows NT\CurrentVersion\Winlogon) и прописывают там ссылку на себя. Поэтому помимо замены файла в папке system32 придется еще править и реестр.

|

| Время: 00:42. |

Время: 00:42.

© OSzone.net 2001-